Wir alle kennen ja noch die Zeit, in der man mal die Disco besucht hat. Man wollte einfach die Zeit genießen, ein wenig unkompliziert feiern und abtanzen. Und dann gab es da noch diese Person, die einem da manchmal einen Strich durch die Rechnung gemacht hat. Ja, die Rede ist vom Türsteher. Entweder lediglich durch Gestik oder durch ein kurzes “Du kommst hier nicht rein” war es das dann mit dem Traum vom lockeren Party-Abend. Grob muss man sich so auch die Funktionsweise von Microsofts Conditional Access vorstellen. Nur dass dieser eben nicht immer direkt “Du kommst hier nicht rein” sagt, sondern eben manchmal auch “Du kommst hier nur unter bestimmten Voraussetzungen rein”. Nötig ist dann die MFA-Technologie um sich doch noch als würdig zu erweisen. Doch der Reihe nach, wieso brauchen wir solche Technologien überhaupt?

Identity Protection – der erste Schritt im Zero Trust Modell

Die größte Security-Bedrohung geht aktuell von gestohlenen bzw. übernommenen Identitäten aus. Es ist schlicht viel einfacher und damit billiger als „regulärer User“ auf Unternehmenssysteme zu kommen, als sich umständlich mit deutlich größerem Aufwand „irgendwie“ Zugriff auf die gewünschten Systeme zu verschaffen. Und dabei geht die größte Gefahr von geleakten oder erratenen Passwörtern aus. Mit dem Passwort kann dann eben Account und Maschine übernehmen und frei auf die Unternehmensressourcen zugreifen. Ein Grund mehr also, in Zukunft das Zero-Trust Modell zu etablieren. Wer dies nicht tut, dem möchte ich die mahnenden Worte von meinem geschätzten Freund und Hersteller-Kollegen Stephanus Schulte ans Herz legen:

Ein Unternehmen, welches seine Identitäten nicht (ausreichend) schützt, darf gerne sein übriges Security Budget gemeinnützigen Zwecken spenden, denn dort hat es einen größeren Impact!

Stephanus Schulte, Microsoft

Türsteher “Conditional Access”

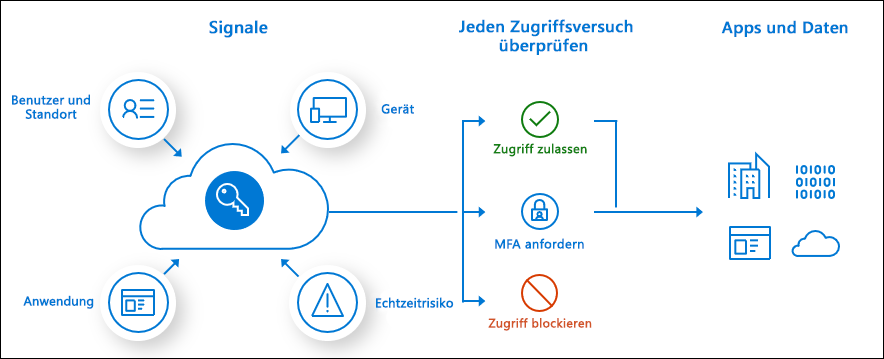

Unter Conditional Access, einer Funktion von Azure Active Directory Premium, versteht man die Kontrolle darüber, ob und welche Endpunkte auf Daten des Unternehmens wie zugreifen dürfen. Der CA fungiert dabei als eine Art “„Single point of authentication“. Speziell das Arbeiten auf fremden oder unsicheren Endpunkten kann so z.B. über weitere Faktoren bei der Anmeldung abgesichert werden.

Notwendig wird diese Technik, weil Daten heute in der Cloud liegen (sollten) und der Perimeter sowie Benutzername und Kennwort als (einziger) Schutz heute einfach ausgedient haben. Auch Gruppenrichtlinien und Anmeldeskripte sind Relikte längst vergangener Admin-Zeiten. Mit VPNs kann man zwar interne Dienste für “bekannte” Clients erreichbar machen, aber in meinem Zero-Trust Artikel führte ich ja bereits aus, warum das auch keine soo gute Idee ist, einem bekannten Endpunkt permanent zu vertrauen. Die heutige Realität sieht wie folgt aus:

- Smartphones & Tablets

Nicht selten kommt es vor, dass die vom Arbeitgeber gestellten Geräte nicht über ein Mobile Device Management System wie den Microsoft Endpoint Manager verwaltet werden. Ergo können die Mitarbeiter:innen neben dem dienstlichen Mailprofil auch noch weitere private Mailaccounts und/oder Cloud-Accounts mit einbinden. So kommt es zu einer nicht kontrollierbaren Vermischung von dienstlichen und privaten Daten.

- Bring your Own Device, Apps oder Browser

Mitarbeiter:innen nutzen ihre eigenen und privaten Geräte um über Apps oder den Browser auf Unternehmensdaten weltweit zuzugreifen. Die IT hat dann keine Kontrolle darüber, ob und wie die Geräte geschützt sind oder ob diese ggf. vielleicht sogar schon kompromittiert sind. Es gibt aber eine Methode, wie die IT dennoch ruhig schlafen kann.

Auf “Wenn” folgt “Dann”

Ja, man ahnt es sicherlich schon. Mit den Möglichkeiten (der Cloud) steigt auch die Anzahl an Herausforderungen. Sicherlich wäre es jetzt die einfachste Lösung “MFA für alle” zu schreien. Und auch wenn die Maßnahme durchaus mein Wohlwollen findet, so ist sollte man wohlüberlegt auf Basis der Eigenschaften eines Requests (Condition), also z.B. das „Wer“, „Womit [Device|App]“, „woher“ und zusätzlicher Sensorik und Wissen (aka Big Data) entscheiden, wie ein Zugriffswunsch behandelt wird. (Siehe Blog von Stephanus Schulte).

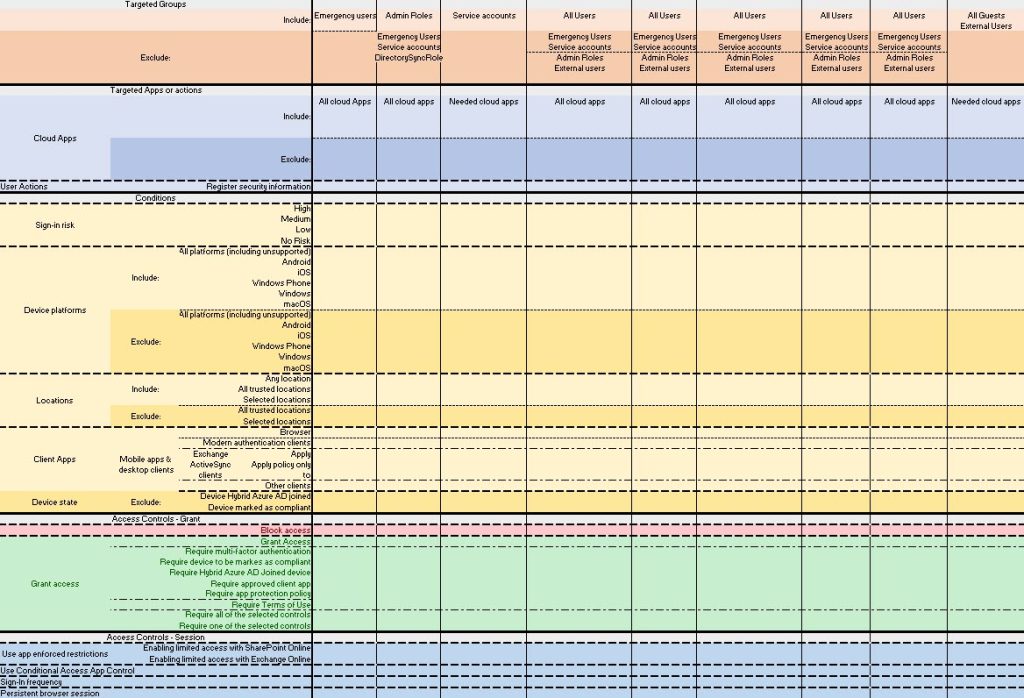

Wichtig ist an dieser Stelle, dass man so viele Sensoriken und Daten wie nur irgendwie möglich mit einbezieht, um eine Bewertung vorzunehmen, ob die Person mit dem Gerät auf die Unternehmenswelt zugreifen darf. Das ganze “malt” man sich dann am besten vor der eigentlichen Konfiguration in z.B. Excel auf und sieht dann ungefähr so aus:

MFA als Lösung

Hat man nun also eine Conditional-Access Policy etabliert, kann man nun also verlangen, dass unter bestimmten Voraussetzungen eben ein zweiter Faktor abgefragt wird.

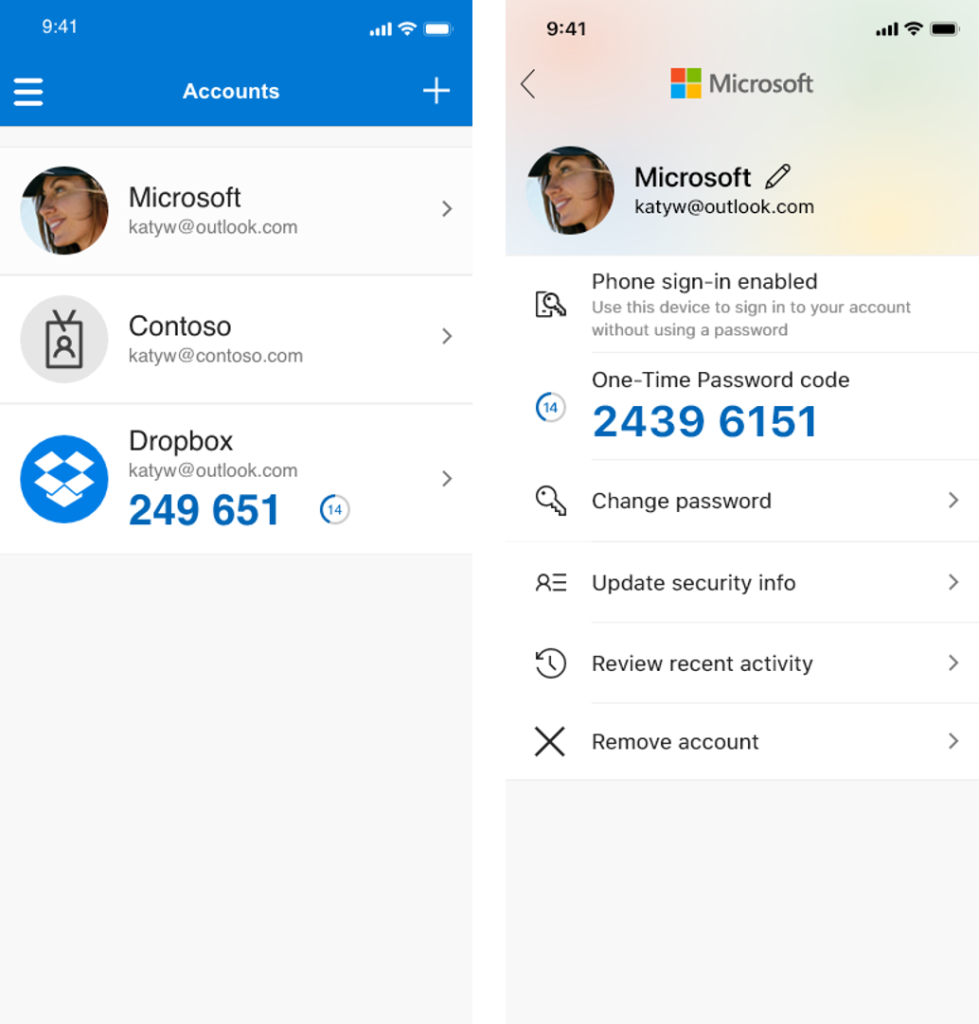

Bei der Multi-Faktor-Authentifizierung, abgekürzt MFA, handelt es sich also um ein Authentifizierungsverfahren, das zwei oder mehr Berechtigungsnachweise (Faktoren) kombiniert. Die verwendeten Faktoren basieren auf biometrischen Merkmalen, speziellem Wissen oder einem mitgeführten Gegenstand und sind voneinander unabhängig.

Microsoft bietet hier als App den Authtenticator an.

Die KI im Hintergrund analysiert also permanent, sofern “Risk Based Conditional Access” (ein E5 Feature) im Tenant aktiv ist, ob der Zugriff valide ist.

Ein Beispiel:

Frau Müller greift jeden Tag um 09:00h bis 17:00h aus der Moltkestr. 16 in Köln auf ihre Unternehmensdaten zu. Nach einer Weile nimmt die KI des risikobasierten Conditional Access an, dass dies eine sog. Trusted Location ist. Plötzlich, an einem Dienstag um 09:20h, nachdem sich Frau Müller um 09:00h üblicherweise eingeloggt hat und auf Daten zugreift, findet ein weiterer Zugriff aus Moskau statt. Die KI im Hintergrund erkennt aber, dass es unmöglich ist, innerhalb von 20 Minuten von Köln nach Russland zu reisen. Was folgt ist eine MFA Abfrage, auch für Frau Müller. Die Logik dahinter: nur der Besitzer der MFA App kann die echte Frau Müller sein und die Abfrage erfolgreich beantworten. Der Login-Versuch aus Moskau bleibt erfolglos und die virtuelle Identität von Frau Müller ist geschützt.

Fazit

Die virtuelle Identität ist mit 81 % das größte Angriffsziel von Hackerattacken. Daher sollte diese auch unbedingt im Rahmen eines Zero-Trust Modells geschützt werden. Denn ist erst einmal eine Identität gestohlen worden, können sich Hacker unbemerkt im Netzwerk bewegen und ausbreiten. Mit “Conditional Access” und “MFA” bietet Microsoft zwei schlagfertige Tools an um die Identität und Angriffe auf diese wirksam abzuwehren. Und so ganz nebenbei bildet es auch die erste Bastion im Zero Trust Modell.

Weitere Informationen:

Identitäts- und Zugriffsverwaltung | Microsoft Security

Was ist der bedingte Zugriff in Azure Active Directory? | Microsoft Docs

Kommentare sind geschlossen.