Was vor vielen Jahren noch undenkbar erschien, ist heute Realität: Microsoft ist mittlerweile einerseits ein waschechter Anbieter von Security Lösungen und auf der anderen Seite ist der Hersteller heute sogar Marktführer im Bereich Security-Lösungen.

Die Cyber-Killchain

Unter anderem sind die Produkte aus der Defender Familie mit dafür verantwortlich, dass Microsoft die Spitze dieser Pyramide erklommen hat. In den folgenden Teilen dieser Blogserie möchte ich daher einmal die darin enthaltenen Produkte nach und nach vorstellen und aufzeigen, wie diese Produkte, zusammen und in Kombination eine sehr gute Sicherheit, entlang dieser sogenannten Cyber-Killchain, bieten.

Die Cyber-Kill Chain wurde von Lockheed Martin entwickelt, um Cyberangriffe zu beschreiben, also sozusagen ein Best-Practice Szenario für Cyberangriffe und nach dessen Prinzip immer noch sehr viele Ransomware Angriffe heutzutage stattfinden. Und genau darum soll es, anhand eines kleinen praktischen Beispiels, heute in diesem Blogbeitrag auch gehen: Wie sieht diese Kill Chain aus, was machen die Hacker entlang dieser Kette und in welchem Zeitraum findet so etwas statt. In den darauffolgenden Beiträgen werden dann, entlang der Angriffskette, einzelne Produkte vorgestellt und beschrieben, wie diese wirksam einen Angriff durchbrechen können bzw. gar nicht erst entstehen lassen.

Ein ganz normaler Tag im Office…auch für die Hacker!

Am Anfang eines Angriffs steht immer die Aufklärung. Wer im Unternehmen sind lohnenswerte Ziele. Denn auch Hacker wissen nämlich nicht erst seit gestern: Jede Kette ist nur so stark wie ihr schwächstes Glied. Also betreibt man ein wenig das sogenannte „Social Skimming“. Man schaut also erst einmal in einem beruflichen Netzwerk, wie LinkedIn oder Xing wer denn so alles bei dem Unternehmen „LADI GmbH“ arbeitet, welches sich die Hacker als ihr nächstes Ziel auserkoren haben. Mit diesem Personenstammverzeichnis geht es dann rüber zu Facebook, Instagram und Co. – dort werden die gefundenen Opfer durchleuchtet. Heute ist auch noch der Glückstag der Hacker: Sie finden dort Gertrud Müller und Günther Vogt. Beide haben bei LinkedIn übrigens ihre Unternehmens-Mailadresse als Kontaktmethode angegeben. Getrud hat eine Vorliebe für Kätzchen und Günther liebt Dackel. Und als offene und kommunikationsfreudige Menschen haben beide auch sehr viele Informationen auf Facebook bereitgestellt: Den Namen ihrer Kinder, die Geburtsdaten ihrer Kinder, die Namen der Haustiere inkl. Geburtsdaten, das eigene Geburtsdatum, das Datum der Hochzeitsreise usw. – also ein Festessen für die Hacker.

Gespickt mit diesem Wissen setzt die Hackergruppe nun ein internes Meeting auf. Es muss besprochen werden, wie nun der ideale Initialangriff auf das Unternehmen aussehen sollte. Die Ziele wurden identifiziert. Man einigt sich nach einer ausgedehnten Diskussion auf einen Angriff via Mail, denn die Mailadressen sind bekannt und auch die Vorlieben der beiden Opfer sind hinreichend ausgekundschaftet. Also wird die Designabteilung der Hacker damit beauftragt, zwei Phishing-Mails zu kreieren. Gertrud bekommt eine Einladung zu einer Kätzchen-Messe in Ihrer Gegend und Günther bekommt eine ähnliche Mail, verbunden mit einer Einladung zu einer Dackel-Ausstellung. Beide Mails eint aber: Die ersten 10 Anmeldungen werden sozusagen als Dankeschön noch einen exklusiven Bildschirmschoner mit den Treppechengewinnern der letzten 4 Jahre erhalten.

Die beiden Mails sind fertig und werden nun ihren ahnungslosen Opfern übermittelt.

Hey, hier kommt Günther…!

Ortswechsel. Es ist 15:30h an einem Freitag in der LADI GmbH. Güther Vogt und Gertrud Müller bereiten sich langsam, aber sicher schon mal auf Ihren wohlverdienten Feierabend und das bevorstehende Wochenende vor. Das Mailpostfach ist herunter gearbeitet. Plötzlich „Ping“ – eine neue Mail ist reingekommen. Gertrud entschließt sich aber, diese heute nicht mehr zu lesen. Sie fährt den Rechner herunter und geht in den Feierabend.

Günther hingegen hat schon im Popup gesehen, dass es um Dackel geht. Er hat Zeit, also mal schnell schauen, was Sache ist. Der Dackelzuchtverein „Teckel vom Sauenjäger e.V.“ veranstaltet in der Dorfhalle im Nachbarort die diesjährige Dackelausstellung. Man kann sogar sein eigenes Haustier auf Zuchttauglichkeit prüfen lassen und ein Gratis Styling und Fotoshooting der Fellnase durchführen lassen. Und das beste: Die gesamte Messe ist kostenlos, man muss sich lediglich über ein Formular anmelden. Die ersten 10 Anmeldungen erhalten einen Bildschirmschoner gratis. Noch 20 Minuten bis zum Feierabend, denkt sich Günther. Also ran an die Tasten – es wird sich angemeldet; man will ja schnell sein. Homepage und Anmeldeformular sehen auch seriös aus, der Firmenbrowser meldet auch keine verdächtige Aktivität. Das Formular dankt Günther für seine Anmeldung, eine Bestätigung kommt dann gleich auf seine Mail-Adresse. In dieser wird er dann auch erfahren, ob er auch zu den glücklichen 10 Gewinnern gehören wird.

10 Minuten vor Feierabend: Was für ein Glück. Günther war tatsächlich unter den ersten 10 Anmeldungen. Wenn er jetzt hier klickt, kann er sich den Bildschirmschoner runterladen. Gesagt, getan: schnell noch installieren und dann kann man ab Montag die süßen Hundebilder in der Pause genießen. Was für ein schöner Abschluss des Arbeitstags.

Back to the Hacker-Cave

Wieder Ortswechsel. Es herrscht Partystimmung bei den Hackergruppe Sakura Sammurai. Ihr Opfer hat einen neuen Rekord aufgestellt und schon 10 Minuten nach Erhalt der Mail den vermeintlichen Bildschirmschoner installiert. Montag kann dann die eigentliche Arbeit losgehen. Jetzt ist erst einmal auch bei den Hackern Wochenende.

Innerhalb von ca. 86 Tagen kundschaften die Hacker nun das Unternehmen vollständig aus und generieren sich in diesem Zuge auch immer mehr Zugriffsrechte. Im Hackerjargon nennt sich dieser Vorgang „Lateral movement“. Nach diesen 86 Tagen haben die Hacker dann erfolgreich das sog. „Golden Ticket“ generiert. Dies bedeutet, dass die Hacker nahezu uneingeschränkten Zugriff auf eine Unternehmensdomäne besitzen (z. B. Geräte, Dateien, Domänencontroller) und mehr oder weniger unsichtbar im Unternehmensnetzwerk agieren können. Sie wissen nun wann der letzte Mitarbeiter Freitags nachmittags das Büro verlässt und wann der erste Mitarbeiter Montags morgens in das Büro kommt. Und Günther – der ahnt von all dem rein gar nichts. Er erfreut sich weiterhin an seinem schönen Bildschirmschoner. Er war nur etwas verwundert, dass die Messe nicht stattgefunden hat.

Montagmorgen, Günther fährt seinen PC hoch. Der Bildschirmschoner meldet die Betriebsbereitschaft ebenfalls an die Hacker. Und während sich der Mitarbeiter nun das erste Mal an den Tierbildern erfreut, passiert im Hintergrund böses: Der Bildschirmschoner lädt Schadcode auf den Rechner, unbeobachtet vom alten Virenscanner und allen anderen etwas in die Jahre gekommenen Schutzprogrammen. Mit dem Schadcode und mit Hilfe eines sog. Command and Control Servers schaffen es die Hacker dann nach einiger Zeit, den gesamten Rechner von Günther zu kompromittieren – tragischerweise ohne dass er oder die IT davon etwas mitbekommen.

Der Hammer fällt…

Nachdem nun alle Informationen vorliegen, ist es nun Zeit für den eigentlichen Coup der Hacker. An einem Freitag um 17:58, die letzte Mitarbeiterin hat gerade das Gebäude verlassen, beginnen die Angreifer nun die gesamten Unternehmensdaten auf einen Filespace in ihrem Heimatland zu transferieren. Sehr viele Gigabyte an Daten wechseln den Dateispeicherort. Als nächstes werden die Backups gelöscht, die das Unternehmen dankenswerterweise nicht separat aufbewahrt, sondern auf einem NAS-Laufwerk im Netzwerk gespeichert hat. Und sind alle Daten transferiert und die Backups gelöscht, wird als letzte Maßnahme nun die gesamte IT-Umgebung verschlüsselt.

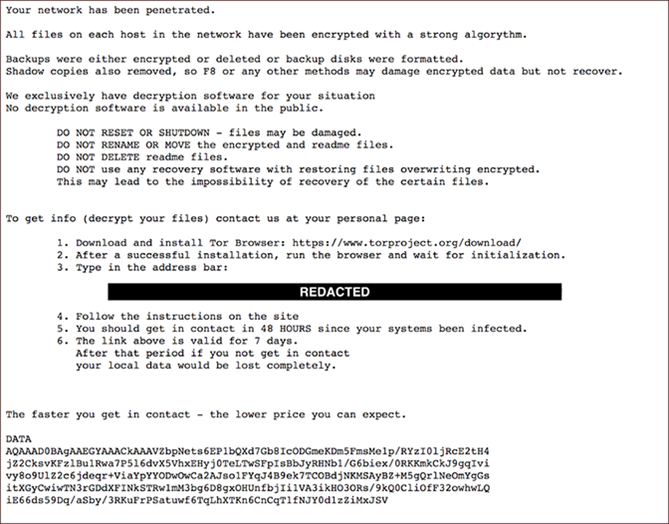

Lediglich der Geschäftsführer der LADI GmbH findet auf seinem sonst komplett verschlüsselten Desktop noch eine Datei, die er anklicken kann:

Panik bricht im Unternehmen aus. Die bittere Erkenntnis: Die LADI GmbH wurde Opfer einer Hackerattacke. Wie konnte das nur passieren, fragt sich der Geschäftsführer…

to be continued…

In den folgenden Teilen der Story werde ich nun darauf eingehen, wie einzelne Microsoft Security Tools entlang dieser kleinen Story wirkungsvoll diesen Angriff verhindert hätten und warum es, trotz der einzelnen Betrachtung, zudem falsch ist, nur auf einzelne Produkte aus dem Portfolio zu setzen, sondern statt dessen auf einen ganzheitlichen aka vernetzten Ansatz mit allen Tools zu setzen.