In der Regel ist es ja so: Eine Schwachstelle wird öffentlich und ab da beginnt ein Wettlauf. Organisationen und Unternehmen tuen ihr menschenmöglichstes, um diese neue Schwachstelle zu patchen. Dem Gegenüber stehen Cyberkriminielle, die möglichst viele Unternehmen, wo diese Lücke noch offen ist, angreifen wollen.

Doch wie identifiziere ich überhaupt ein Gerät in meinem Unternehmen, welches ein potenzielles Sicherheitsrisiko ist, weil dort die Log4j Lücke klafft?

Sofern Ihr Unternehmen den Microsoft Defender for Cloud einsetzt, können sie mit der eingebauten Inventar-Funktion betroffene Geräte schnell erkennen, teilweise sogar noch bevor es eine “CVE”-Nummer gibt.

Inventarisierungsfilter

Mit dem Inventarisierungsfilter des Defender for Cloud haben Sie zwei leistungsstarke Möglichkeiten, um das Risiko Ihrer Hybrid- und Multi-Cloud-Ressourcen zu ermitteln:

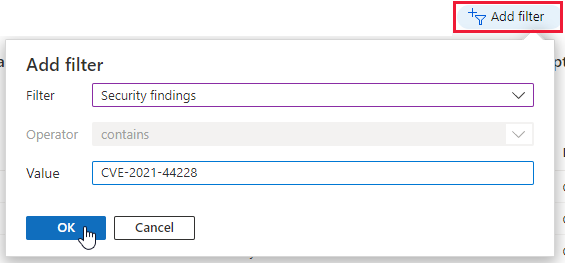

- Ergebnisse der Schwachstellenanalyse – Für den Fall, dass ihr ein der Tool zur Schwachstellenanalyse für euren Computer aktiviert habt (sei es das Bedrohungs- und Schwachstellenmanagementmodul vom Microsoft Defender for Endpoint (MDEP), der integrierte Qualys-Scanner oder eine Bring-Your-Own-License-Lösung), können Sie nach einer CVE-Kennung suchen, sobald diese veröffentlicht wird.

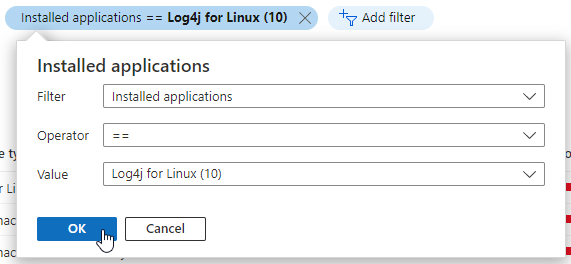

- Software-Inventarisierung – Dank der Integration von Microsoft Defender for Endpoint und Microsoft Defender for Server könnt ihr eure Ressourcen nach installierten Anwendungen durchsuchen lassen und herausfinden, auf welchen Ressourcen die anfällige Software läuft.

Wer mal wissen will, wie das genau funktioniert. Unten seht ihr ne kleine Demo, wie ihr alle Ressourcen in eurer Umgebung durchsuchen könnt. Als Ergebnis seht ihr, welche Endpunkte bzw. Server davon Log4j installiert haben.

Wichtig zu erwähnen: Es ersetzt natürlich nicht die Suche auf Codebasis, denn es besteht ja auch noch die Möglichkeit, dass bestimmte Software, wo die Log4j-Bibliotheken tief integriert sind, nicht in dieser Liste erscheint. Für eine erste Einschätzung ist es aber immerhin hilfreich und empfehlenswert.